0x00

刚刚看到的东西, Google 把SHA-1 爆破了。

这个就尴尬了…一直觉得这种东西是个很复杂的东西。

但是 土豪 Google动用了一大堆CPU以及GPU来爆破,于是有了本文。

这个就尴尬了…一直觉得这种东西是个很复杂的东西。

但是 土豪 Google动用了一大堆CPU以及GPU来爆破,于是有了本文。

0x01

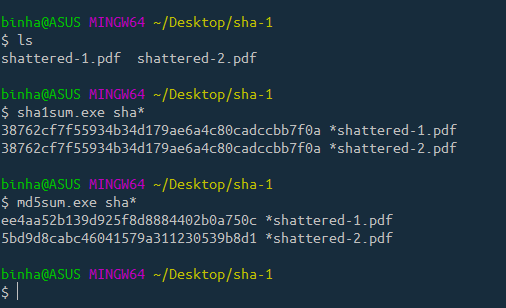

先看图吧,我把源文件下载下来做的测试:

1

2

$ ls

shattered-1.pdf shattered-2.pdf

1

2

3

$ sha1sum.exe sha*

38762cf7f55934b34d179ae6a4c80cadccbb7f0a *shattered-1.pdf

38762cf7f55934b34d179ae6a4c80cadccbb7f0a *shattered-2.pdf

1

2

3

$ md5sum.exe sha*

ee4aa52b139d925f8d8884402b0a750c *shattered-1.pdf

5bd9d8cabc46041579a311230539b8d1 *shattered-2.pdf

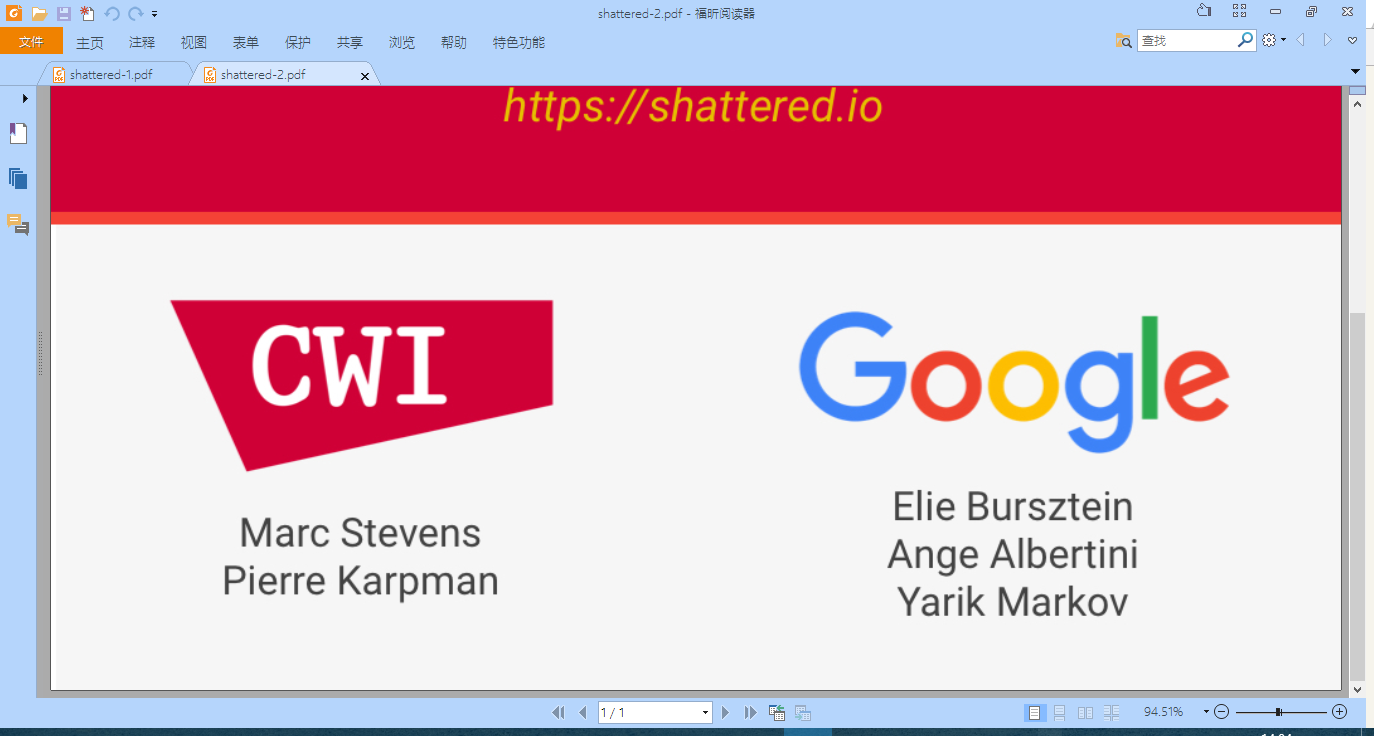

这是两个不同的pdf, 打开了是这样的:

明显的颜色不同,计算的 MD5也不同,但是 SHA-1是一样的。 下载地址

0x02

下载文件的时候,比较重要的我会算下MD5看看和源提供的是否一样,如果伪造了文件然后让MD5或者SHA1一样了,后果就严重了。 有bettercap这种东西,内网劫持你下载的文件,下载好了,就算你算了哈希是一样的,但是打开了却是个木马。

0x03

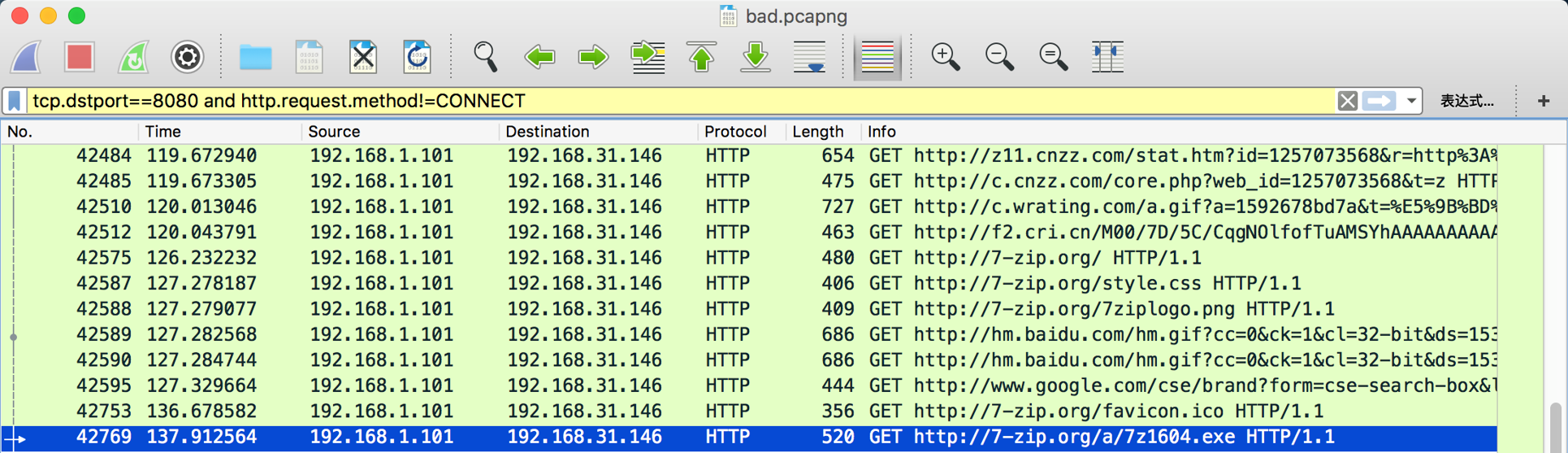

突然想到了去年的做到过的一道网络流量分析的题。

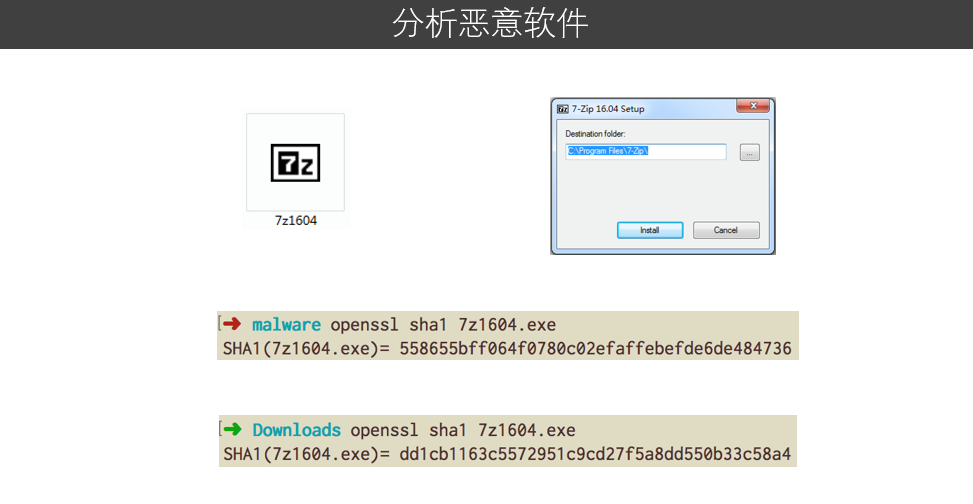

大意是受害者在7-zip的官网下载了一个最新版本的7-zip.exe, 然后安装好了,结果中了病毒。 Posion Ivy 加密发了数据包(flag), 最后是同组的一个 dalao做出来了。

截图是来自当时讲课的老师的 PPT里面的,我的本地的pcap包删掉了,找了下没找到,找到了这个ppt.

当时怎么也想不通他明明是从官网下的东西,怎么会中病毒了?

现在知道可能是遇到了内网攻击,劫持流量到攻击机,然后附加了病毒到他下载的文件里面。

当时怎么也想不通他明明是从官网下的东西,怎么会中病毒了?

现在知道可能是遇到了内网攻击,劫持流量到攻击机,然后附加了病毒到他下载的文件里面。

0x04

2017年2月24日14:52:27 在Win10 上写的这篇博客,预览需要传到github去. ╭(╯^╰)╮